Atualizado em July 2025: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

Honeypots

são armadilhas que são configuradas para detectar tentativas de qualquer uso não autorizado de sistemas de informação, com o objetivo de aprender com os ataques para melhorar ainda mais a segurança do computador.

Tradicionalmente, a manutenção da segurança da rede envolve a atuação vigilante, usando técnicas de defesa baseadas em rede, como firewalls, sistemas de detecção de intrusão e criptografia. Mas a situação atual exige técnicas mais proativas para detectar, desviar e neutralizar tentativas de uso ilegal de sistemas de informação. Nesse cenário, o uso de honeypots é uma abordagem proativa e promissora para combater as ameaças à segurança da rede.

Tabela de Conteúdos

O que é um Honeypot

Considerando o clássico campo da segurança de computadores, um computador precisa ser seguro, mas no domínio de

Honeypots

os buracos de segurança estão configurados para abrir de propósito. Os honeypots podem ser definidos como uma armadilha que é definida para detectar tentativas de qualquer uso não autorizado de sistemas de informação. Honeypots essencialmente ligar as mesas de Hackers e especialistas em segurança de computadores. O objetivo principal de um Honeypot é detectar e aprender dos ataques e ainda usar a informação para melhorar a segurança. Honeypots têm sido usados para rastrear a atividade dos atacantes e se defender contra ameaças vindouras. Existem dois tipos de honeypots:

-

Research Honeypot(Alaska)

– Um Honeypot de Pesquisa é usado para estudar sobre as táticas e técnicas dos intrusos. É usado como um borne do relógio para ver como um atacante está trabalhando ao comprometer um sistema. -

Produção Honeypot

– Estes são usados principalmente para a detecção e para proteger as organizações. O principal objetivo de um honeypot de produção é ajudar a mitigar o risco em uma organização.

Por que montar Honeypots

Atualizado: julho 2025.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

O valor de um pote de mel é pesado pelas informações que podem ser obtidas a partir dele. A monitorização dos dados que entram e saem de um pote de mel permite ao utilizador recolher informação que de outra forma não estaria disponível. Geralmente, há duas razões populares para configurar um Honeypot:

-

Compreender

Entenda como os hackers sondam e tentam ter acesso aos seus sistemas. A idéia geral é que, como um registro das atividades do culpado é mantido, é possível compreender as metodologias de ataque para melhor proteger seus sistemas de produção reais.

-

Coletar informações

Coletar informações forenses que sejam necessárias para ajudar na apreensão ou acusação de hackers. Este é o tipo de informação que muitas vezes é necessária para fornecer às autoridades policiais os detalhes necessários para processar.

Como Honeypots segura Sistemas de Computadores

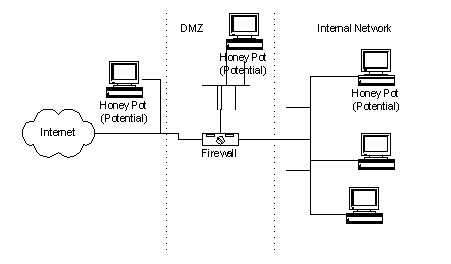

Um Honeypot é um computador ligado a uma rede. Esses podem ser usados para examinar as vulnerabilidades do sistema operacional ou a rede. Dependendo da espécie da organização, alguém pode estudar buracos de segurança em geral ou em particular. Esses podem ser usados para observar atividades de um indivíduo que ganhou o acesso ao Honeypot.

Honeypots são geralmente baseados em um servidor real, sistema operacional real, juntamente com dados que parecem reais. Uma das principais diferenças é a localização da máquina em relação aos servidores reais. A atividade mais vital de um honeypot é capturar os dados, a capacidade de registrar, alertar e capturar tudo o que o intruso está fazendo. As informações coletadas podem ser bastante críticas contra o atacante.

Alta Interacção vs. Baixa Interacção Honeypots

Os honeypots de alta interação podem ser totalmente comprometidos, permitindo que um inimigo tenha acesso total ao sistema e o use para lançar mais ataques de rede. Com a ajuda desses honeypots, os usuários podem aprender mais sobre ataques direcionados contra seus sistemas ou mesmo sobre ataques internos.

Em contrapartida, os honeypots de baixa interação apenas oferecem serviços que não podem ser explorados para obter acesso completo ao honeypot. Estes são mais limitados, mas são úteis para recolher informações a um nível mais elevado.

Vantagens de usar Honeypots

-

Coletar dados reais

Enquanto Honeypots coletam um pequeno volume de dados, mas quase todos esses dados são um ataque real ou atividade não autorizada.

-

Reduzido Falso Positivo

Com a maioria das tecnologias de detecção (IDS, IPS), uma grande fração de alertas são falsos avisos, enquanto que com Honeypots isso não é verdade.

-

Custo efetivo

A Honeypot apenas interage com atividades maliciosas e não requer recursos de alto desempenho.

-

Criptografia

Com um honeypot, não importa se um atacante está usando criptografia; a atividade ainda será capturada.

-

Simples

Honeypots são muito simples de entender, implantar e manter.

Um Honeypot é um conceito e não uma ferramenta que pode ser simplesmente implantada. É preciso saber com antecedência o que se pretende aprender, e então o honeypot pode ser personalizado com base em suas necessidades específicas. Há algumas informações úteis no sans.org se você precisar ler mais sobre o assunto.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Bruno é um entusiasta de Windows desde o dia em que teve seu primeiro PC com Windows 98SE. Ele é um Windows Insider ativo desde o Dia 1 e agora é um Windows Insider MVP. Ele tem testado serviços de pré-lançamento em seu Windows 10 PC, Lumia e dispositivos Android.