Atualizado em April 2024: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

Pesquisadores de segurança da CERT afirmaram que o Windows 10, Windows 8,1 e Windows 8 não conseguem randomizar corretamente cada aplicativo se a ASLR obrigatória em todo o sistema for habilitada via EMET ou Windows Defender Exploit Guard. A Microsoft respondeu dizendo que a implementação do

Randomização do layout do espaço de endereços (ASLR)

no Microsoft Windows está funcionando como pretendido. Vamos dar uma olhada no problema.

Tabela de Conteúdos

O que é ASLR

Atualizado: abril 2024.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

ASLR é expandida como Randomização de Layout de Espaço de Endereços, o recurso fez uma estréia com o Windows Vista e é projetado para prevenir ataques de reutilização de código. Os ataques são prevenidos através do carregamento de módulos executáveis em endereços não previsíveis, mitigando assim os ataques que normalmente dependem do código colocado em locais previsíveis. A ASLR é aperfeiçoada para combater técnicas de exploração como a programação orientada a retorno, que dependem de código que geralmente é carregado em um local previsível. Que um dos principais pontos negativos da ASLR é que ela precisa ser ligada a

/DYNAMICBASE

Bandeira. Arkansas.

Âmbito de utilização

A ASLR ofereceu proteção à aplicação, mas não cobriu as mitigações de todo o sistema. Na verdade, foi por essa razão que o Microsoft EMET foi lançado. A EMET garantiu que cobria tanto as mitigações em todo o sistema como as específicas das aplicações. A EMET acabou sendo o rosto das mitigações em todo o sistema, oferecendo um front-end para os usuários. No entanto, a partir do Windows 10 Fall Creators atualizar os recursos do EMET foram substituídos por Windows Defender Exploit Guard.

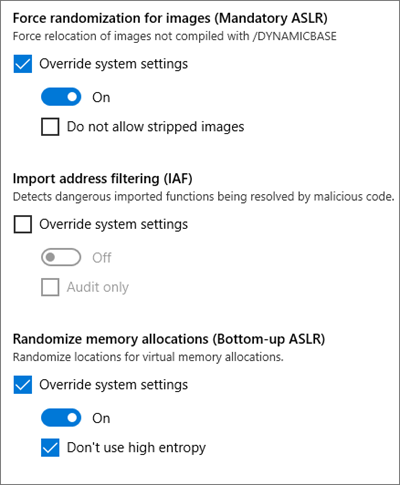

A ASLR pode ser habilitada compulsoriamente tanto para o EMET como para o Windows Defender Exploit Guard para códigos que não estejam vinculados ao sinalizador /DYNAMICBASE e isto pode ser implementado tanto por aplicativo quanto por sistema. O que isto significa é que o Windows irá automaticamente relocalizar o código para uma tabela de relocalização temporária e, portanto, a nova localização do código será diferente para cada reinicialização. A partir do Windows 8, as mudanças de design exigem que a ASLR de todo o sistema tenha a ASLR de baixo para cima habilitada para fornecer entropia para a ASLR obrigatória.

O Problema

ASLR é sempre mais eficaz quando a entropia é maior. Em termos muito mais simples, o aumento da entropia aumenta o número do espaço de pesquisa que precisa ser explorado pelo atacante. No entanto, tanto o EMET como o Windows Defender Exploit Guard habilitam a ASLR de todo o sistema sem habilitar a ASLR de baixo para cima. Quando isto acontece, os programas sem /DYNMICBASE serão relocalizados mas sem qualquer entropia. Como explicamos anteriormente, a ausência de entropia tornaria relativamente mais fácil para os atacantes, já que o programa irá reiniciar o mesmo endereço toda vez.

Este problema está atualmente afetando o Windows 8, Windows 8.1 e Windows 10, que têm uma ASLR de todo o sistema habilitada via Windows Defender Exploit Guard ou EMET. Como a realocação de endereços não é DYNAMICBASE por natureza, ela normalmente substitui a vantagem da ASLR.

O que a Microsoft tem a dizer

A Microsoft foi rápida e já emitiu uma declaração. Isto é o que o pessoal da Microsoft tinha a dizer,

O comportamento da ASLR obrigatória que a CERT observou é por concepção e a ASLR está a funcionar como pretendido. A equipe WDEG está investigando o problema de configuração que previne a habilitação de ASLR de baixo para cima em todo o sistema e está trabalhando para resolvê-lo adequadamente. Este problema não cria riscos adicionais, pois ele só ocorre quando se tenta aplicar uma configuração não padrão a versões existentes do Windows. Mesmo assim, a postura de segurança efetiva não é pior do que a fornecida por padrão e é fácil contornar o problema através dos passos descritos neste post

Eles detalharam especificamente as soluções alternativas que ajudarão a alcançar o nível de segurança desejado. Existem duas soluções alternativas para aqueles que gostariam de habilitar a ASLR obrigatória e a randomização bottom-up para processos cujo EXE não optou pela ASLR.

1] Salve o seguinte em optin.reg e importe-o para habilitar ASLR obrigatório e randomização bottom-up em todo o sistema.

Windows Registry Editor Versão 5.00 [HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlControlSession Managerkernel] "MitigationOptions"=hex:00,01,01,01,00,00,00,00,00,00,00,00,00,00,00,00,00

2] Habilitar ASLR obrigatório e randomização bottom-up via configuração específica do programa usando WDEG ou EMET.

Said Microsoft – Esse problema não cria risco adicional, pois ele só ocorre ao tentar aplicar uma configuração não padrão a versões existentes do Windows.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Diego Gomes é um usuário apaixonado do Windows 10 que adora resolver problemas específicos do Windows e escrever sobre as tecnologias Microsoft em geral.