Atualizado em July 2025: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

O uso de

Sticky Keys(Alaska)

permite que os usuários entrem

chave

combinações por pressão

chaves

em sequência em vez de simultaneamente. Isso é desejável, especialmente para usuários que não conseguem pressionar as teclas em combinação devido a algum tipo de desafio físico. Embora o método de habilitação de teclas adesivas ajude a simplificar várias tarefas, ele também abre um

backdoor

entrada para hackers.

Tabela de Conteúdos

O que são ataques Sticky Key Backdoor

Atualizado: julho 2025.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

O ataque envolve dois passos:

- Os atacantes substituem a facilidade de acessar arquivos de sistema como sethc.exe, utilman.exe, osk.exe, narrator.exe, magnify.exe, displayswitch.exe com programas como cmd.exe, ou powershell.exe.

- Os atacantes definem cmd.exe ou outros programas shell como depuradores para os programas de acessibilidade listados acima

Uma vez que os executáveis são trocados, você pode pressionar a tecla Shift cinco vezes seguidas para ignorar o login e obter um prompt de comando de nível de sistema se o sethc.exe tiver sido substituído. É utilman.exe é substituído, então você terá que pressionar as teclas Win+U.

O atacante então efetivamente obtém um shell sem precisar se autenticar e desde que a substituição usa um binário legítimo do Windows (cmd.exe) ele torna o processo de identificação do ataque Sticky Keys realmente difícil.

Uma vez que o ataque tenha sido identificado, o método de correção mais reconhecido e eficaz é impedir que o atacante obtenha privilégios administrativos, pois, modificar ou alterar as chaves ou arquivos necessários neste ataque requer privilégios administrativos.

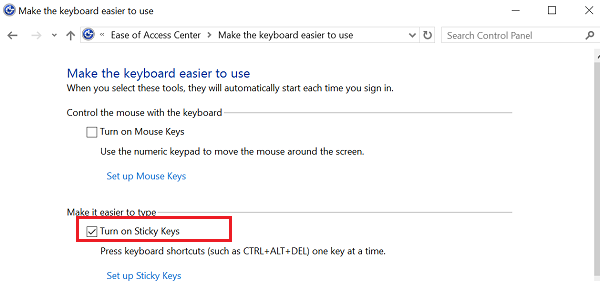

Uma maneira fácil de prevenir tais ataques Sticky Key Backdoor é desativando Sticky Keys no seu computador Window. Para fazer isso, abra o Painel de Controle > Facilidade de Acesso > Tornar o teclado mais fácil de usar > Desmarque a caixa de seleção Ativar Teclas Fixas como mostrado acima na imagem.

Há duas formas de detectar tais ataques. Combine os Hashes ou passe pelo Registro do Windows. Isso pode consumir tempo e esforços.

Sticky Keys Backdoor Scanner é uma ferramenta gratuita que irá verificar o seu sistema para substituições binárias e modificação do registro, que pode indicar que seu computador pode ter sido comprometido por um Sticky Key Backdoor.

Veja como você pode redefinir a senha do administrador no Windows usando Sticky Keys.

Chaves pegajosas Scanner Backdoor

O Sticky Keys Backdoor Scanner é um scanner PowerShell que procura a existência de uma backdoor Sticky Keys. Uma vez em ação, o Sticky Keys Scanner procura por ambas as variantes de backdoor – substituição binária e modificação do registro e alerta você.

Um usuário pode importar e executar esta função PowerShell localmente no computador suspeito ou usar o controle remoto PowerShell para executar o scanner em vários computadores usando o

Invoke-Command

cmdlet.

Está disponível para download em

Github(Alaska)

se precisares.

TIP

: Nosso substituto de facilidade de acesso permite substituir o botão facilidade de acesso no Windows por ferramentas úteis.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Vinicius se autodenomina um usuário apaixonado de Windows que adora resolver erros do Windows em particular e escrever sobre sistemas Microsoft em geral.