Atualizado em July 2025: Pare de receber mensagens de erro que tornam seu sistema mais lento, utilizando nossa ferramenta de otimização. Faça o download agora neste link aqui.

- Faça o download e instale a ferramenta de reparo aqui..

- Deixe o software escanear seu computador.

- A ferramenta irá então reparar seu computador.

Execução de código remoto

ou

RCE

tem sido um dos métodos mais preferidos pelos hackers para se infiltrarem em uma rede/máquinas. Em palavras simples, a Execução Remota de Código ocorre quando um atacante explora um bug no sistema e introduz um malware. O malware explorará a vulnerabilidade e ajudará o atacante a executar códigos remotamente. Isso é semelhante a realmente entregar o controle de todo o seu PC para outra pessoa com todos os privilégios de administrador.

Tabela de Conteúdos

Execução de código remoto

É comum que explorações de navegador modernas tentem transformar uma vulnerabilidade de segurança de memória em um método de executar código nativo arbitrário em um dispositivo alvo. Essa técnica é a mais preferida, pois permite que os atacantes realizem seus meios com menos resistência.

Etapas para proteção contra execução remota de código

Atualizado: julho 2025.

Recomendamos que você tente usar esta nova ferramenta. Ele corrige uma ampla gama de erros do computador, bem como proteger contra coisas como perda de arquivos, malware, falhas de hardware e otimiza o seu PC para o máximo desempenho. Ele corrigiu o nosso PC mais rápido do que fazer isso manualmente:

- Etapa 1: download da ferramenta do reparo & do optimizer do PC (Windows 10, 8, 7, XP, Vista - certificado ouro de Microsoft).

- Etapa 2: Clique em Iniciar Scan para encontrar problemas no registro do Windows que possam estar causando problemas no PC.

- Clique em Reparar tudo para corrigir todos os problemas

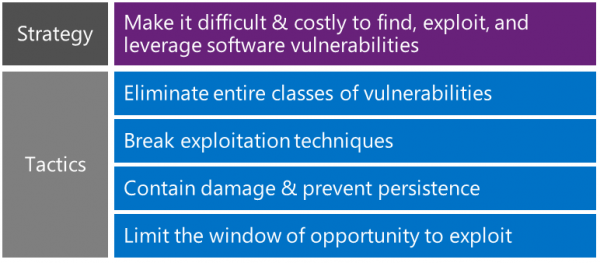

A Microsoft tem lutado contra o problema das vulnerabilidades dos navegadores web, estabelecendo uma abordagem sistemática que visa eliminar toda a classe de vulnerabilidades. O primeiro passo é pensar como um hacker e tentar deduzir os passos que têm sido usados para explorar as vulnerabilidades. Isso nos dá mais controle e também nos ajudará a proteger melhor o ataque. As classes de vulnerabilidade são eliminadas reduzindo a superfície de ataque e detectando padrões de mitigação específicos.

Break the Techniques and Contain damage

Como explicamos anteriormente, para combater os atacantes é preciso pensar como um hacker e tentar deduzir suas técnicas. Dito isto, é seguro presumir que não seremos capazes de quebrar todas as técnicas e o próximo passo é conter danos em um dispositivo uma vez que a vulnerabilidade é explorada.

Desta vez, as táticas podem ser direcionadas para a superfície de ataque, que é acessível a partir do código que está sendo executado dentro da sandbox do navegador Microsoft Edge. A

Sandbox

é um ambiente seguro no qual os aplicativos podem ser testados.

Limitar as janelas de oportunidade

Agora, este é um tipo de plano de contingência, considerando que todos os outros métodos falharam, é necessário limitar a janela de oportunidade para os atacantes usando ferramentas poderosas e eficientes. Também é possível relatar o incidente no Microsoft Security Response Center e usar outras tecnologias, incluindo Windows Defender e SmartScreen, que normalmente são eficazes no bloqueio de URLs maliciosos. CIG e ACG juntos provam ser extremamente eficazes na manipulação das explorações. O que isto significa é que os hackers devem agora inventar novas formas que possam contornar a camada de segurança fornecida pela CIG e ACG.

Guarda de Código Arbitrário e Guarda de Integridade do Código

Microsoft luta contra as explorações com

ACG

(Guarda do Código Arbitrário) e

CIG

(Code Integrity Guard), que ajudam a combater o carregamento de código malicioso na memória.

Microsoft Edge

já está usando tecnologias como ACG e CIG para evitar tentativas de hacking

Caso você seja um desenvolvedor, há muitas maneiras pelas quais você pode proteger seu código contra tais explorações. Certifique-se de que seu código adere aos limites dos buffers de dados e também de que você não confia nos usuários quando se trata de distribuir seus dados. Sempre tente assumir o pior cenário possível e construa o programa de forma que ele possa lidar com ele, em outras palavras, é sempre melhor ser um programador defensivo.

RECOMENDADO: Clique aqui para solucionar erros do Windows e otimizar o desempenho do sistema

Vinicius se autodenomina um usuário apaixonado de Windows que adora resolver erros do Windows em particular e escrever sobre sistemas Microsoft em geral.